Este artigo apresenta um guia prático para implementar um monitoramento automatizado utilizando Azure Logic Apps, garantindo que sua equipe seja alertada via e-mail sobre secrets próximos do vencimento.

Passo a Passo para Configuração

- Criar um App Registration Dedicado

No Azure Portal, procure por App Registration e clique em + New registration.

Dê um nome descritivo.

Selecione Single Tenant.

Clique em Register.

- Criar um Secret para o App Registration

Acesse o App Registration criado e vá para Certificates & Secrets.

Clique em + New client secret.

Defina um tempo de expiração.

Copie e armazene o valor do secret.

- Configurar Permissões na API do Microsoft Graph

Acesse API permissions e adicione as permissões abaixo:

Application.Read.All

Application.ReadWrite.OwnedBy

Application.ReadWrite.All

Directory.Read.All

Conceda consentimento administrativo (Grant admin consent).

- Criar a Azure Logic App

No Azure Portal, busque por Logic Apps.

Crie um novo Logic App (Consumption).

No Designer, configure um gatilho de recorrência para rodar diariamente.

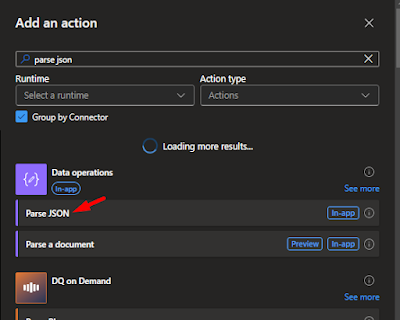

- Implementar a Lógica de Monitoramento

Criar variáveis:

appID(string)displayName(string)passwordCredential(array)

Chamar a API do Microsoft Graph para listar secrets:

Método:

GETURI:

https://graph.microsoft.com/v1.0/applications?$select=id,appId,displayName,passwordCredentials,endDateTime

Autenticação: OAuth 2.0 (com App Registration criado

- Clique em Salvar para certificar-se de que tudo está configurado corretamente,

Comentários

Postar um comentário